Railway wagon maintenance and inspection time management system

-

摘要:

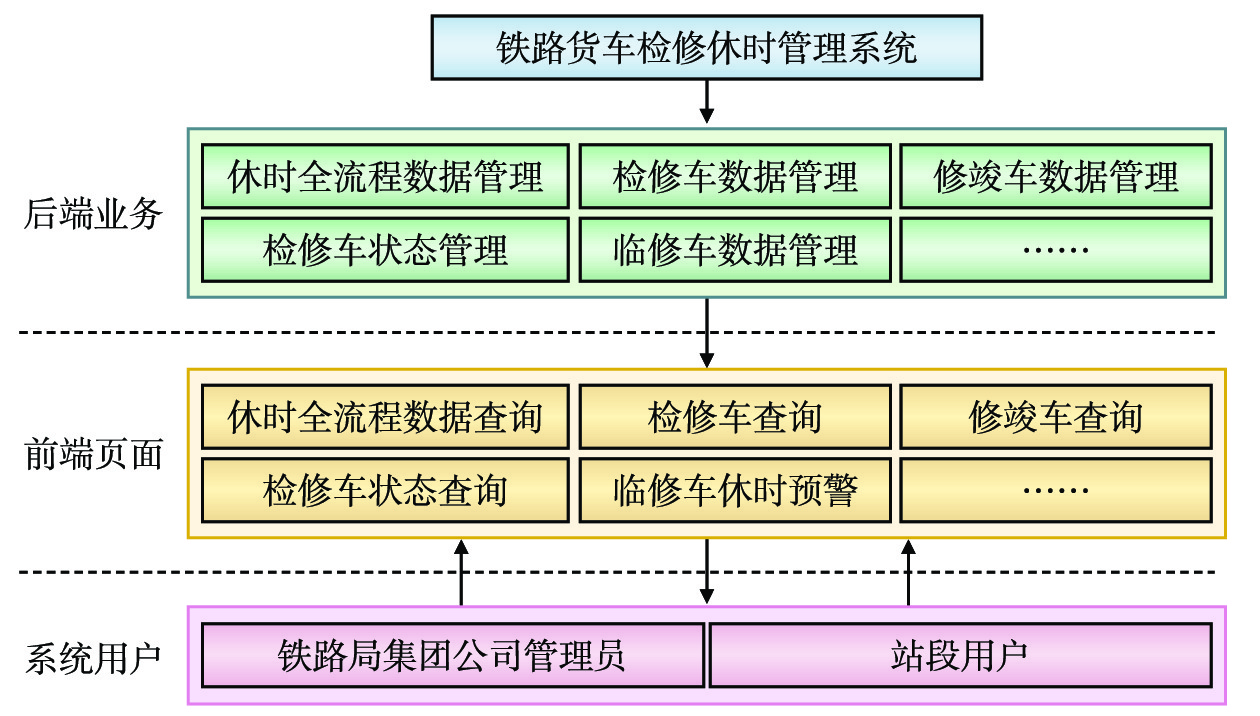

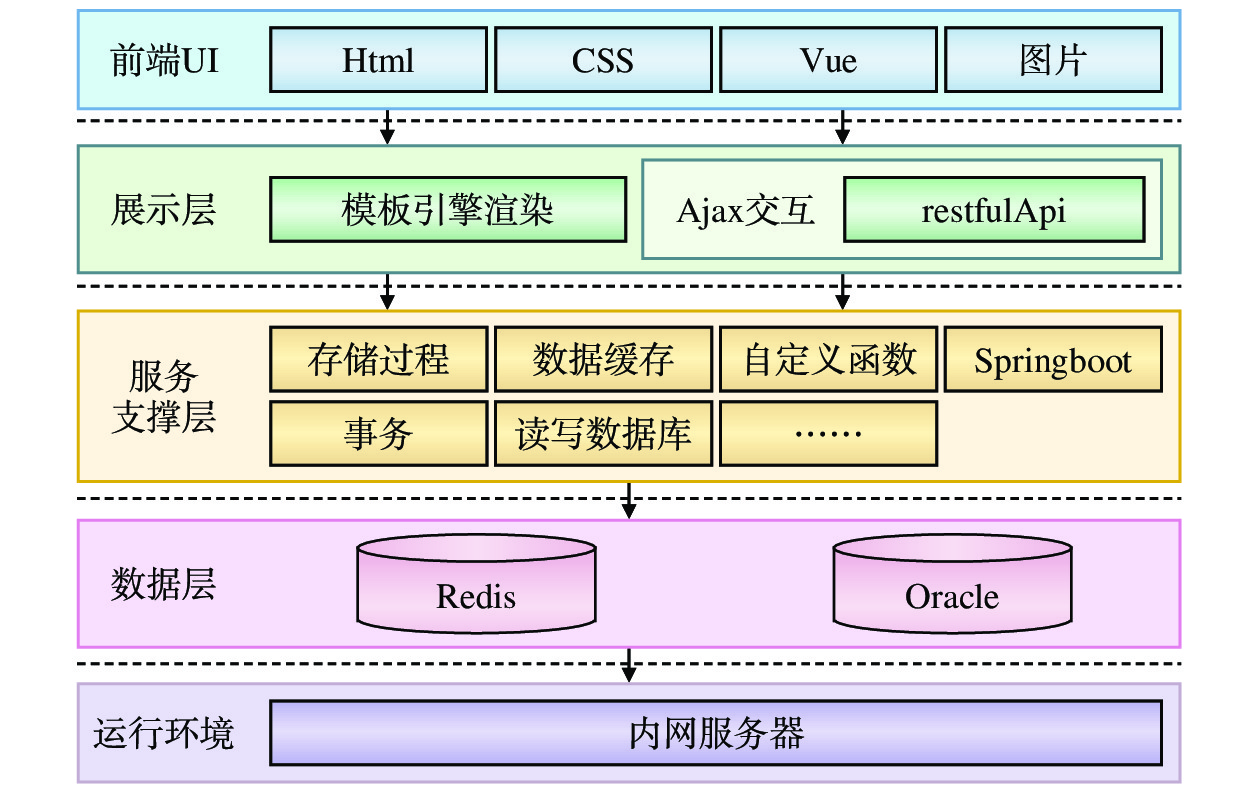

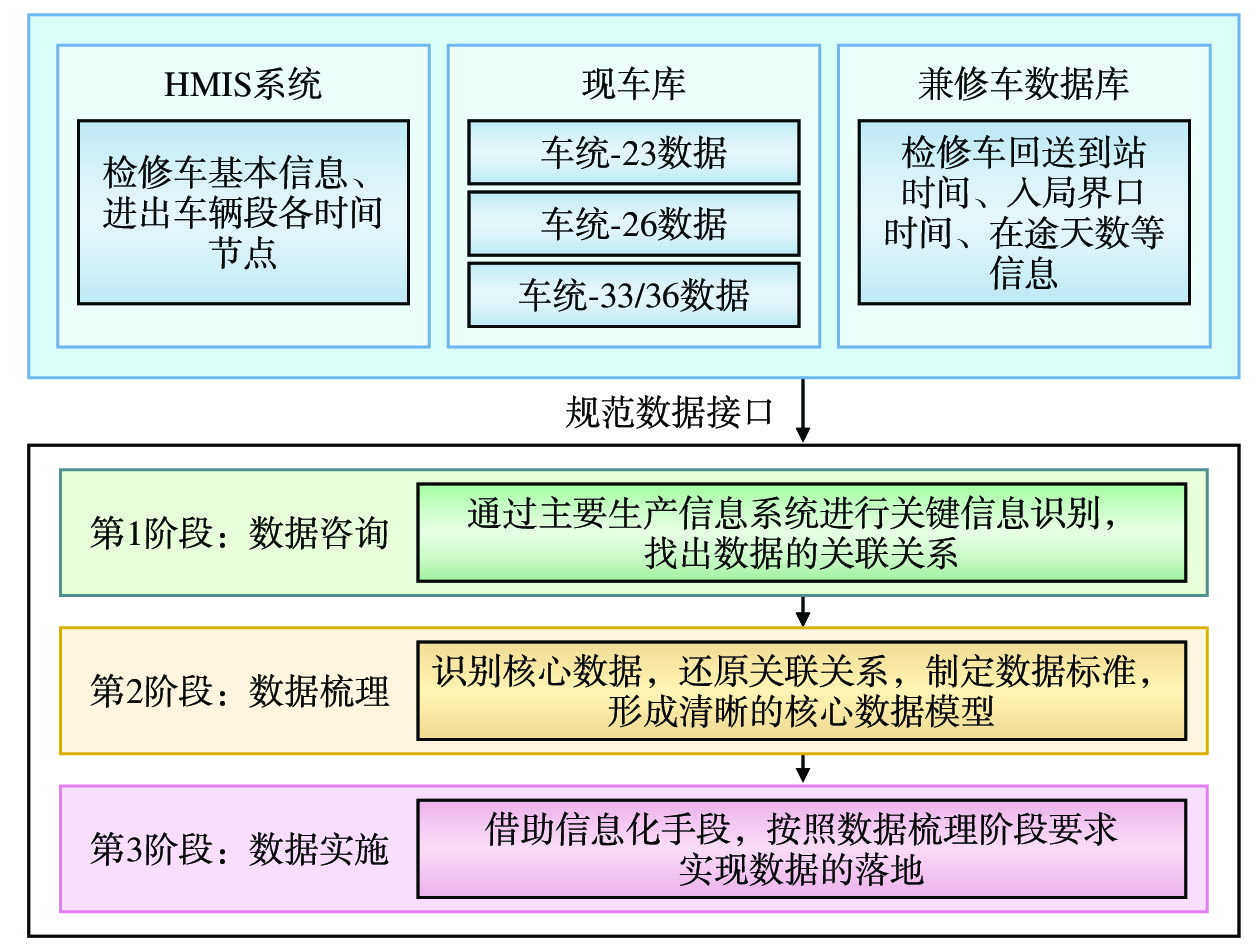

针对当前铁路货车检修休时计算工序繁冗、效率低、容易出现错误,难以实现对待检修货车(简称:检修车)从扣车到修竣出段(线)实时动态管控的问题,设计开发了一套铁路货车检修休时管理系统。该系统提取整合铁路局集团公司运输信息查询平台、货车车号自动识别管理等系统内的有效数据,实现检修车全过程网络信息化管理和检修车休时的动态管控,具备检修车查询、修竣车查询、检修车休时状态查询、临修车休时预警、检修车统计等功能,在铁路货车检修行业应用,有助于提升铁路货车运用周转效率和检修管理水平,为铁路货运上量、增收节支提供有力保障。

Abstract:This paper designed and developed a railway wagons maintenance and inspection time management system to address the problems of cumbersome calculation processes, low efficiency, and easy errors in the current railway wagons maintenance and inspection time calculation process, which made it difficult to implement real-time dynamic control of the inspected wagons (referred to as maintenance cars) from impounding to completion and leaving the depot (line). The system extracted and integrated effective data from the transportation information query platform of the Railway Group Company, the automatic identification and management of wagon numbers, and other systems to implement network information management of the entire process of maintenance cars and dynamic control of maintenance car maintenance and inspection time. It has functions such as maintenance car query, completion car query, maintenance car maintenance and inspection time status query, temporary maintenance car maintenance and inspection time early warning, and maintenance car statistics. When applied in the railway wagon maintenance and inspection industry, it helps to improve the turnover efficiency and maintenance management level of railway wagons, and provides strong support for the increase of railway freight volume, revenue Increased and cost reduction.

-

随着互联网的快速发展,铁路面对的网络攻击行为也逐渐增加,网络安全形势变得日益严峻。入侵检测作为网络安全领域的关键技术之一,其研究和应用也受到了广泛关注。

传统网络入侵检测主要依赖于特征库进行检测,其原理是通过对网络流量中的数据包与已知的攻击特征进行匹配,以识别潜在的入侵行为[1-2]。这些特征库包含的规则或模式通常是基于以往攻击行为的知识和经验构建的,当网络流量中的数据包与这些规则或模式相匹配时,应用系统就会触发警报。但如果攻击者采用新的或变种的攻击手段,这些攻击可能不会被基于特征库的系统识别,且在正常的网络流量中,有些数据包也可能与攻击特征匹配,导致应用系统误报。此外,随着新的攻击手段的出现,需要不断更新特征库,这需要大量的人力和资源。因此,传统入侵检测方法往往存在误报率高、维护成本高,以及无法应对未知攻击等局限性。

近年来,研究人员开始探索使用机器学习技术和深度学习技术来改进入侵检测方法。这些技术在处理高维数据、获取数据中隐藏信息、解决网络中数据不平衡问题等方面具有优势,可提高对未知攻击的检测能力,减少误报率[3-4]。Alotaibi等人[5]结合了机器学习和深度学习模型,先用主成分分析(PCA,Principal Component Analysis)算法,结合深度神经网络(DNN,Deep Neural Network)算法,实现对各类网络入侵行为的准确识别;Javaid等人[6]采用自监督学习方法,先从大量未标记数据中学习到一个好的特征表示,再将其应用于标记数据以完成分类任务,结果表明该方法比机器学习方法具有更高的检测性能;Vinayakumar 等人[7]通过各种实验对比发现,卷积神经网络(CNN,Convolutional Neural Networks)及其变体架构的表现显著比经典机器学习分类器优越。以上基于机器学习和深度学习的研究,相对传统网络入侵检测算法效果均有提升,但使用CNN构建深层次的网络结构容易产生梯度消失问题,同时也无法聚焦输入数据中更为关键的部分[8]。

因此,本文提出了一种基于ResNet-Att的网络入侵检测模型(简称:本文模型),将ResNet网络中的跳跃连接与注意力机制的优点相结合,用于自动提取网络流量中的复杂特征,提高对网络流量中异常行为的识别能力。

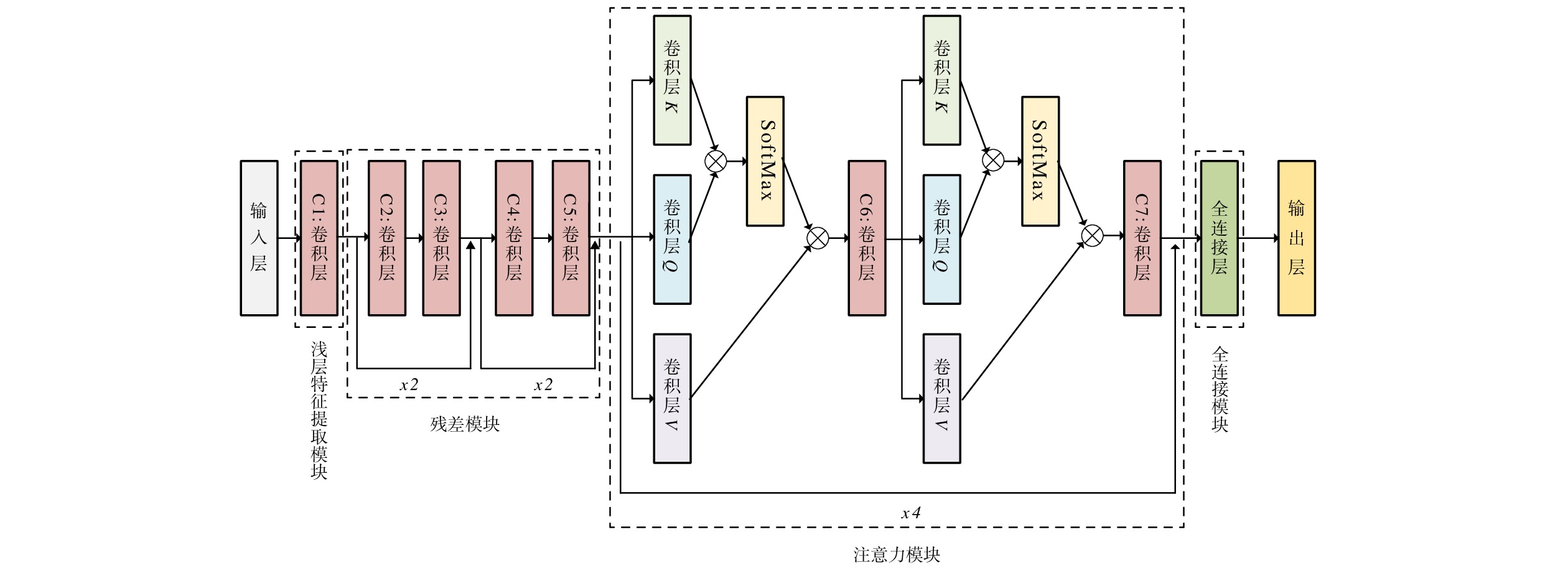

1 ResNet-Att模型架构

本文模型架构如图1所示。该模型结合了ResNet模型与注意力机制,由基于CNN的浅层特征提取模块、残差模块、注意力模块及全链接模块组成。模型通过注意力模块捕获网络流数据中的关键信息,使用残差模块确保这些关键信息能够在整个网络中有效地传播和整合,从而能够在保持网络深度的同时,聚焦网络流数据中的关键信息。

1.1 基于CNN的浅层特征提取模块

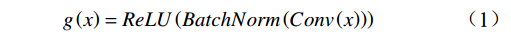

图1中,C1卷积层为本模型的特征提取模块,该模块的主要作用为,通过卷积操作捕捉输入数据中的局部特征,这些特征可以被深层网络进一步组合和抽象,以识别特征间更复杂的关系。考虑到本数据集的维度以及模型的层数,本模块设计了1个

$ 1\times 3 $ 的卷积、1个BatchNorm层和1个Relu激活函数。浅层特征提取过程为,

$ 1\times 3 $ 的卷积核在输入数据上横向滑动以提取局部信息;经过BatchNorm层进行标准化,以提高模型的稳定性并加速训练[9];最后经过Relu函数引入非线性,使得网络能够学习更复杂的特征表示。将提取的局部特征图输出结果

$ g\left(x\right) $ 用公式表示为$$ \begin{array}{c}g\left(x\right)=ReLU\left(BatchNorm\left(Conv\left(x\right)\right)\right)\end{array} $$ (1) 1.2 残差模块

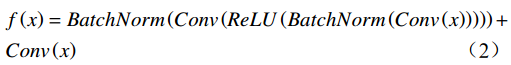

图1中,C2、C3、C4、C5卷积层为本模型的残差模块,该模块通过引入ResNet网络中的残差连接,允许梯度直接从网络的后层流向前层,有效缓解了深层网络中的梯度消失问题。这使得网络可以训练得更深,同时保持训练的稳定性和效率[10-11]。

该模块的工作流程为,主分支先经过C2卷积层,再依次经过标准化层和ReLU层,然后经过C3卷积层与标准化层;侧分支通过

$ 1\times 1 $ 卷积来调整维度,以确保输入和输出可以通过残差连接相加。主分支与侧分支相加后进入下一个残差层,根据卷积层维度的不同模型中有两个不同残差模块,每个模块的残差层有2层,由跳连箭头下的$ \times 2 $ 表示。可将残差的输出结果$ f\left(x\right) $ 用公式表示为$$ \begin{split} f\left(x\right)=BatchNorm\left(Conv\left(ReLU\left(BatchNorm\left(Conv\left(x\right)\right)\right)\right)\right)+ \\ Conv\left(x\right) \end{split}$$ (2) 1.3 注意力模块

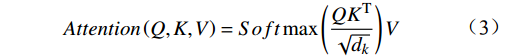

图1中卷积层Q、K和V是注意力模块中3个核心的部件,它们共同工作使模型能够捕捉数据内部的长距离依赖关系,并动态地聚焦于特征列中不同部分的信息[12-13]。

卷积层Q会对输入的每个数据元素生成一个对应的Query向量,它用于衡量该数据元素与其他列元素的相关性。卷积层K生成输入序列中每个位置的特征标识,它与Query向量进行匹配计算,确定在整个输入序列中哪些部分与当前Query最相关。卷积层V生成每个位置上实际的、有意义的信息内容。

具体来说,模型会计算卷积层Q生成的Query向量与卷积层K生成的Key向量的相似度得分,这个得分反映了Query向量与各个Key向量的匹配程度。然后,通过SoftMax函数归一化这些得分,得到注意力权重分布。这个分布表示当前位置对输入序列中所有位置的相关程度。最后,模型使用这个分布作为权重与卷积层V生成的Value向量加权求和,计算公式为

$$ \begin{array}{c}Attention\left(Q,K,V\right)=Soft\max\left(\dfrac{QK^{\mathrm{T}}}{\sqrt{d_k}}\right)V\end{array} $$ (3) 这既可以使模型灵活地聚焦输入序列的不同部分,又能够结合这些部分的重要信息进行下一步的预测任务。同时将残差模块的跳连机制也加入到该模块,模型中类似的注意力层共有4层,由跳连箭头下的

$ \times 4 $ 表示。1.4 全连接模块

数据经过注意力模块后输入到全连接层,全连接层是一个线性变换层,它将前一层输出的特征向量映射到与类别数相等的维度上,并对每个可能的类别计算一个得分,实现对网络异常的分类识别。

2 数据处理

本文模型采用CICIDS-2017数据集进行训练及测试[8],用于评估入侵检测系统性能。该数据集包含了正常流量及各种攻击流量,旨在提供更贴近真实世界网络环境的数据用于安全研究。数据集采集了不同类型的攻击流量共15类。

本文对数据集进行了清洗,删除了NaN、Infiniti等脏数据。同时计算每列与标签列的相关系数,发现有8列与标签列相关系数为0,经查看这些列均为固定值,因此在数据清洗中剔除了这些列,清除后数据特征列为70列。

经前期数据清洗后,该数据集的样本总量约为283万条,其中,正样本约227万条,攻击样本约56万条。由于数据集中攻击样本相对于正常样本较少,部分攻击类别仅几十条数据。考虑到样本失衡对模型的影响,本文对攻击样本少于

5000 条的类别进行了重采样。最后将重采样后的数据进行标准化、归一化处理,用于模型训练。3 实验结果与分析

3.1 评价指标

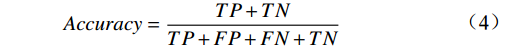

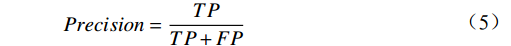

为验证本文模型的检测能力,选择传统CNN模型、ResNet-18模型与本文模型进行对比实验,其中,传统CNN模型由4层普通卷积层和全连接层组成。本文采用的评价指标为准确率Accuracy、召回率Recall、精确率Precision,计算公式为

$$ \begin{array}{c}Accuracy=\dfrac{TP+TN}{TP+FP+FN+TN}\end{array} $$ (4) $$ \begin{array}{c}Precision=\dfrac{TP}{TP+FP}\end{array} $$ (5) $$ \begin{array}{c}Recall=\dfrac{TP}{TP+FN}\end{array} $$ (6) 式(4)~式(6)中,TP表示预测为正例而实际也是正例;FP表示预测为正例而实际却是负例;FN表示预测为负例而实际却是正例;TN表示预测为负例而实际也是负例。

3.2 结果分析

3.2.1 各模型评估指标效果分析

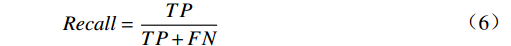

本文选择的3种模型在训练及测试时各评估指标动态效果如图2所示。由图2(a)各模型训练损失图可知,各模型均收敛且CNN模型收敛较慢,本文方法(绿色曲线)训练损失最低;由图2(b)各模型测试损失图可知,在测试数据集中ResNet-18模型损失略有震荡,本文方法测试损失最低;由图2(c)各模型准确率图可知,其他两个模型较ResNet-18模型准确率稳定性更好,且本文方法最终准确率最高;由图2(d)各模型召回率图可知3个模型随着训练轮次的增加召回率曲线走势越高,且本文方法召回率最高也最稳定。

3.2.2 各模型对不同攻击类别的效果分析

各模型在不同攻击类别上的召回率和精确率如表1所示,该表详细展示了各模型在不同类别上的表现。由表1可知,除Web Attack Brute Force和Web Attack XSS这两个类别召回率和精确率较低外,其他类别召回率均达98%以上;精确率绝大部分类别也达98%以上;且本文模型在大部分类别上的召回率和精确率均有提高。

表 1 3种方法各类别检测结果攻击类别 精确率 召回率 样本数 CNN ResNet 本文方法 CNN ResNet 本文方法 BENIGN 0.9993 0.9992 0.9997 0.9975 0.9979 0.9988 454314 Bot 0.8234 0.8664 0.8774 0.9754 0.9911 0.9943 1577 DDoS 0.9996 0.9998 0.9997 0.9994 0.9996 0.9996 25527 DoS GoldenEye 0.9990 0.9976 0.9961 0.9833 0.9923 0.9932 2073 DoS Hulk 0.9876 0.9892 0.9982 0.9957 0.9961 0.9978 45984 DoS Slowhttptest 0.9850 0.9979 0.9828 0.9896 0.9948 0.9931 1154 DoS slowloris 0.9940 0.9975 0.9932 0.9915 0.9882 0.9891 1190 FTP-Patator 0.9974 0.9994 0.9994 0.9994 0.9988 1.0000 1612 Heartbleed 1.0000 1.0000 1.0000 1.0000 1.0000 1.0000 1137 Infiltration 1.0000 0.9977 0.9893 0.9768 0.9697 1.0000 1752 PortScan 0.9935 0.9940 0.9939 0.9995 0.9977 0.9997 31849 SSH-Patator 0.9867 0.9922 0.9974 0.9834 0.9887 0.9957 1154 Web Attack Brute Force 0.6294 0.7745 0.7468 0.5779 0.4287 0.5484 1178 Web Attack Sql Injection 0.9191 0.9539 0.9954 1.0000 1.0000 1.0000 1077 Web Attack XSS 0.5998 0.5803 0.6032 0.6162 0.8508 0.7890 1019 3.2.3 本文方法预测结果分析

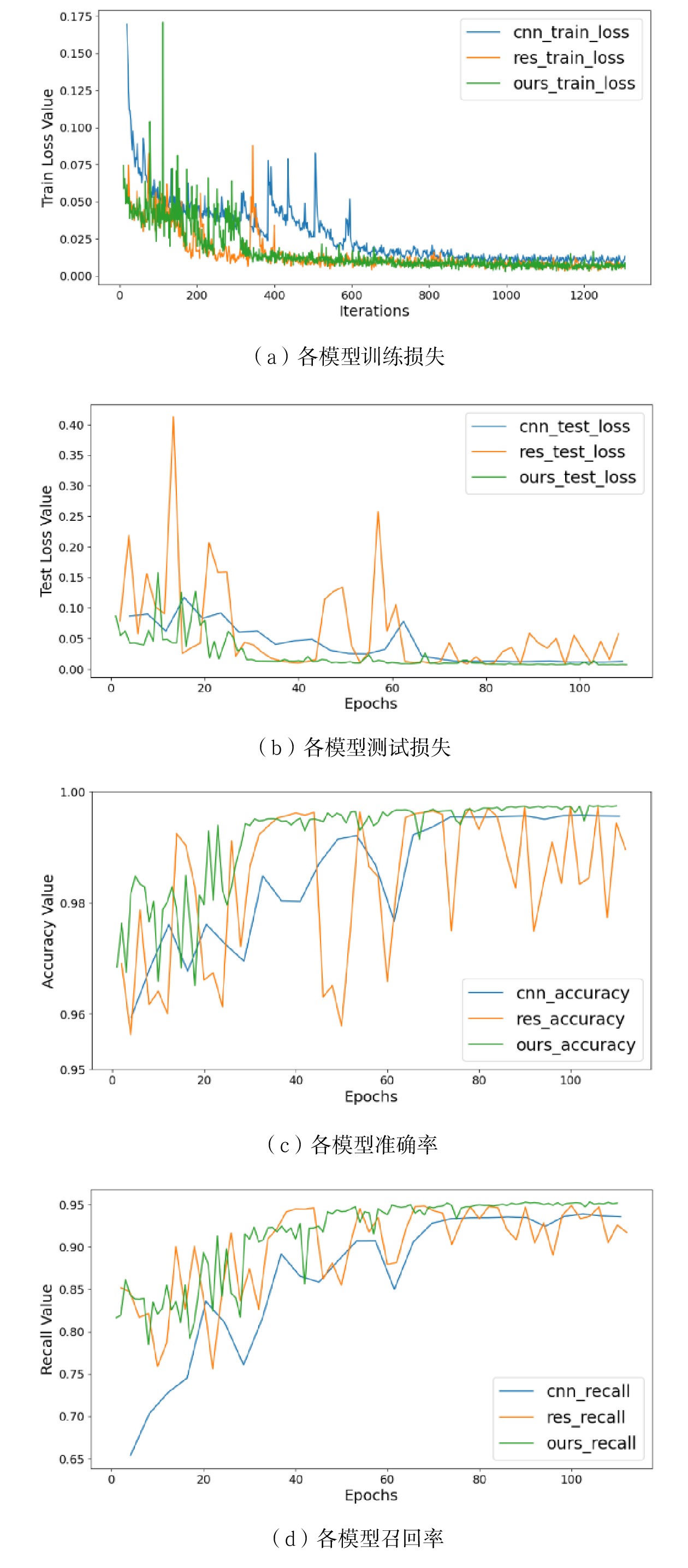

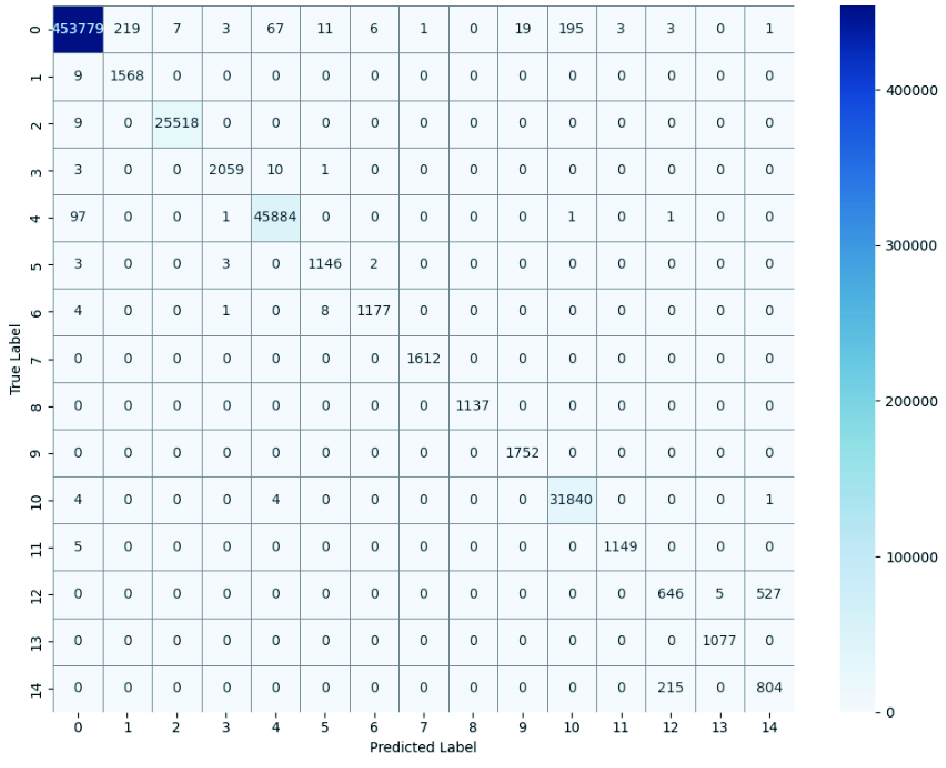

为了更详细地展示本文模型的预测结果(Predicted Label)与真实标签(True Label)之间的关系,将本文模型在测试集预测的各类别结果以热力图的方式展示,效果如图3所示。该图的对角线数据代表预测结果与真实标签相同的样本数,图3中横纵坐标序号与表1中的攻击类别列相同(如序号0代表BENIGN)。

以图中True Label为2的行为例,该类测试样本共

25527 条,其中,有25518 条测试样本被正确预测为类别2;9条测试样本被错误预测为类别0。表1中,Web Attack Brute Force和Web Attack XSS两个召回率较低的类别,在图3中可知,共1178 条类别为Web Attack Brute Force的测试样本,该类有527条样本被预测为Web Attack XSS;同理,共1019 条类别为Web Attack XSS的测试样本,该类有215条样本被预测为Web Attack Brute Force。由此可知,这两种Web类攻击的训练数据特征比较相似,难以细分,后续应增加这两类数据进行着重学习。各模型最终检测结果对比如表2所示。由表2可知,相对于传统CNN模型与ResNet-18模型,本文模型准确率、平均召回率、平均精确率、加权平均召回率、加权平均精确率均达到了90%以上,较传统CNN模型与ResNet-18模型均有提升。模型准确率达99.75%,较传统CNN模型与ResNet-18模型分别提升0.18%、0.13%;平均召回率达95.33%,较传统CNN模型与ResNet-18模型分别提升1.43%、0.7%;平均精确率达94.48%,较传统CNN模型与ResNet-18模型分别提升1.72%、0.35%;加权平均召回率与加权平均精确率也均有提升。实验结果表明,本文模型在网络入侵检测方面具有良好效果。

表 2 3种方法检测结果对比表检测方法 准确率 平均召回率 平均精确率 加权平均召回率 加权平均精确率 CNN 99.57% 93.90% 92.76% 99.57% 99.58% ResNet-18 99.62% 94.63% 94.13% 99.62% 99.64% 本文方法 99.75% 95.33% 94.48% 99.75% 99.76% 4 结束语

本文设计一种基于深度学习的网络入侵检测模型,该模型将ResNet网络中的跳跃连接与注意力机制的优点相结合,用于自动提取网络流量中的复杂特征,从而提高对网络流量中异常行为的识别能力,并在处理后的数据集中进行实验验证。实验结果表明,本文模型在准确率、召回率、精确率方面的表现均高于其他对比模型,证明了本文模型的有效性,对网络入侵检测具有参考意义。未来将针对模型中某些类别识别率不高的现象作进一步优化。

-

[1] 马盼盼. 铁路货车检修调度优化研究[D]. 兰州:兰州交通大学,2023. [2] 雷 随,潘阳云,杜 锋. 铁路货车检修管理系统的研究与应用[J]. 南方农机,2020,51(3):92-94. [3] 石平刚,徐 丽,臧 洁. 国铁货车检修车辅助管理系统研究与开发[J]. 铁路计算机应用,2018,27(11):6-10. DOI: 10.3969/j.issn.1005-8451.2018.11.003 [4] 王德明,高善兵,王仲辉,等. TFDS货车图像数据应用系统[J]. 铁路计算机应用,2024,33(9):59-67. DOI: 10.3969/j.issn.1005-8451.2024.09.12 [5] 孙 杨. 关于建立铁路货车信息系统综合应用平台的分析与探讨[J]. 华北科技学院学报,2014,11(5):53-59. DOI: 10.3969/j.issn.1672-7169.2014.05.012 [6] 程安广. 基于ORACLE数据库的铁路货车管理信息系统整合[J]. 计量技术,2006(2):52-53. [7] 葛 晶,王 猛,王钟苑,等. 面向大数据分析的道岔轨件磨耗统计方法[J]. 铁道建筑,2023,63(1):10-13 DOI: 10.3969/j.issn.1003-1995.2023.01.03 [8] 李风明. 铁路货车检修管理系统设计与应用[J]. 现代工业经济和信息化,2022,12(12):161-162,165. DOI: 10.16525/j.cnki.14-1362/n.2022.12.064.

下载:

下载: