Railway configuration management system

-

摘要:

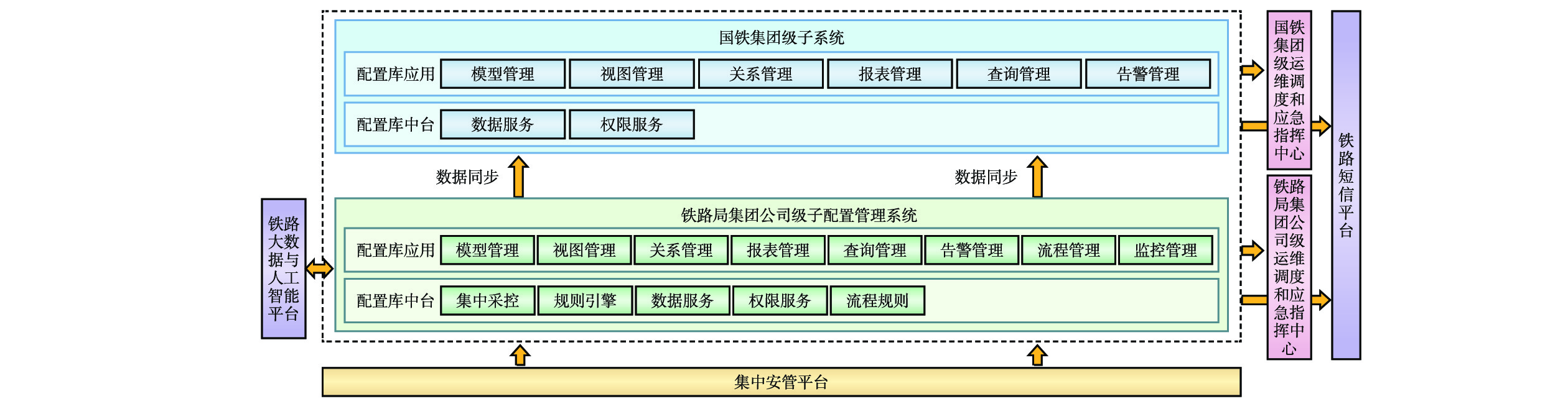

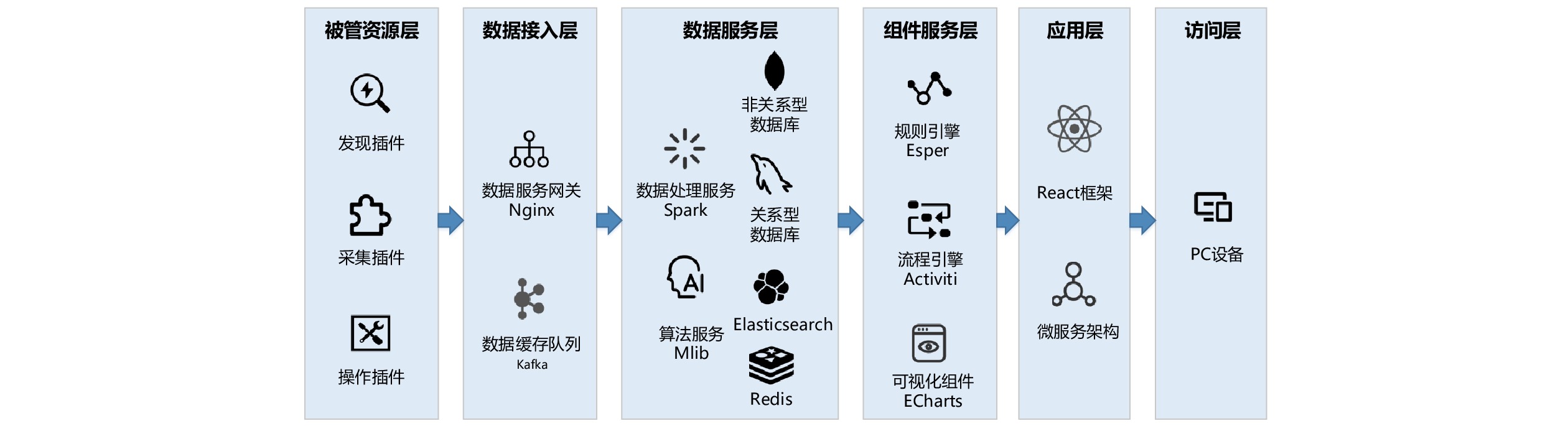

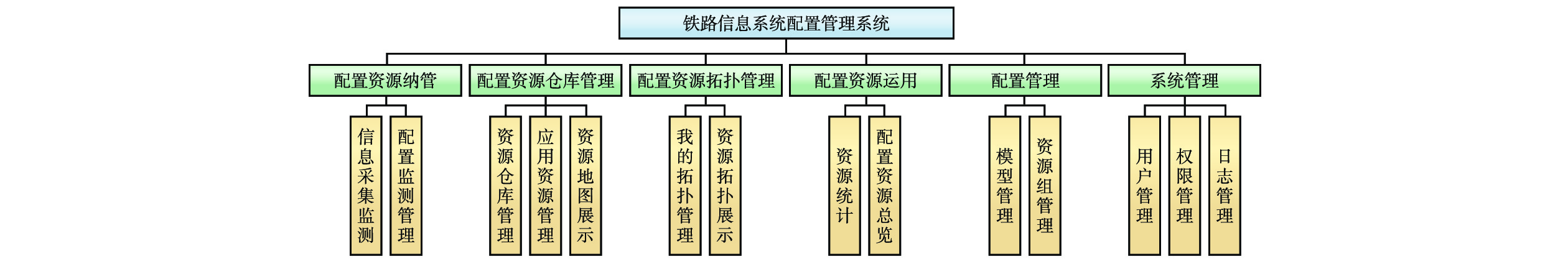

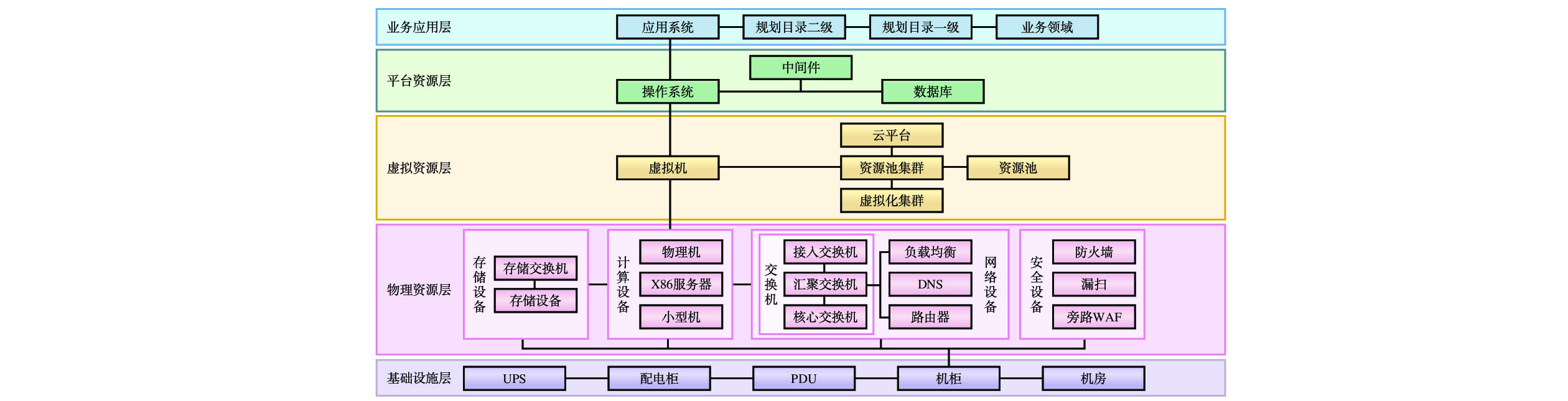

为全面掌握铁路信息系统配置数据,促进配置数据标准化和高效运用,结合铁路信息系统运行维护(简称:运维)工具现状,以及中国国家铁路集团有限公司(简称:国铁集团)信息系统运维管理体系特点,设计了铁路配置管理系统的总体架构、技术架构和功能架构,并研究了配置模型设计标准、配置数据自动化采集、配置数据处理等关键技术,构建了国铁集团和铁路局集团公司两级信息系统配置库,实现了全国铁路信息基础设施和应用系统配置数据的集中管理,为铁路信息系统基础数据融合运用、资源优化配置和自动化运维管理提供基础支撑。

Abstract:In order to comprehensively grasp the configuration data of railway information systems, promote the standardization and efficient use of configuration data, this paper combined the current status of railway information system operation and maintenance tools, as well as the characteristics of the information system operation and maintenance management system of CHINA RAILWAY, designed the overall architecture, technical architecture, and functional architecture of the railway configuration management system, studied key technologies such as configuration model design standards, automatic collection of configuration data, and configuration data processing, and constructed a two-level information system configuration repository for CHINA RAILWAY and Railway Groups. It implemented the centralized management of configuration data for national railway information infrastructure and application systems, provided basic support for the integration and application of basic data, resource optimization and configuration, and automated operation and maintenance management of railway information systems.

-

铁路货车是我国铁路运输的重要组成部分。目前,铁路货车检修实行以定期计划维修为主,状态修为辅的维修管理体制,现有的铁路货车维修管理系统中,待检修货车(简称:检修车)从扣修到修竣出段(线)没有完整的信息管理系统,不能实现检修车的动态管理[1-2],只能从现有的铁路货车技术管理信息系统(HMIS,Railway Freight Car Technical Management Information System)、铁路局集团公司运输信息查询平台,以及车辆段(厂)车号自动识别管理等系统中查询检修车的相关施修时间节点,这就导致查询多辆检修车信息的过程繁复,易出现信息误差。

近年来,随着货运方式的改革,铁路货运量持续上涨,亟需对检修车从回送时间、待送时间、待修时间、修竣时间到修竣后在段(线)时间等各个时间节点进行管控,压缩铁路货车检修休时,提升铁路货车周转效率,为货物增量提供更多技术状态良好的车辆。

为此,本文针对铁路货车检修休时控制需要,研究开发铁路货车检修休时管理系统(简称:本文系统),满足铁路货车从扣修、回送到修竣交付全过程的自动化管控,以此来提高铁路货车检修管理水平[3]。

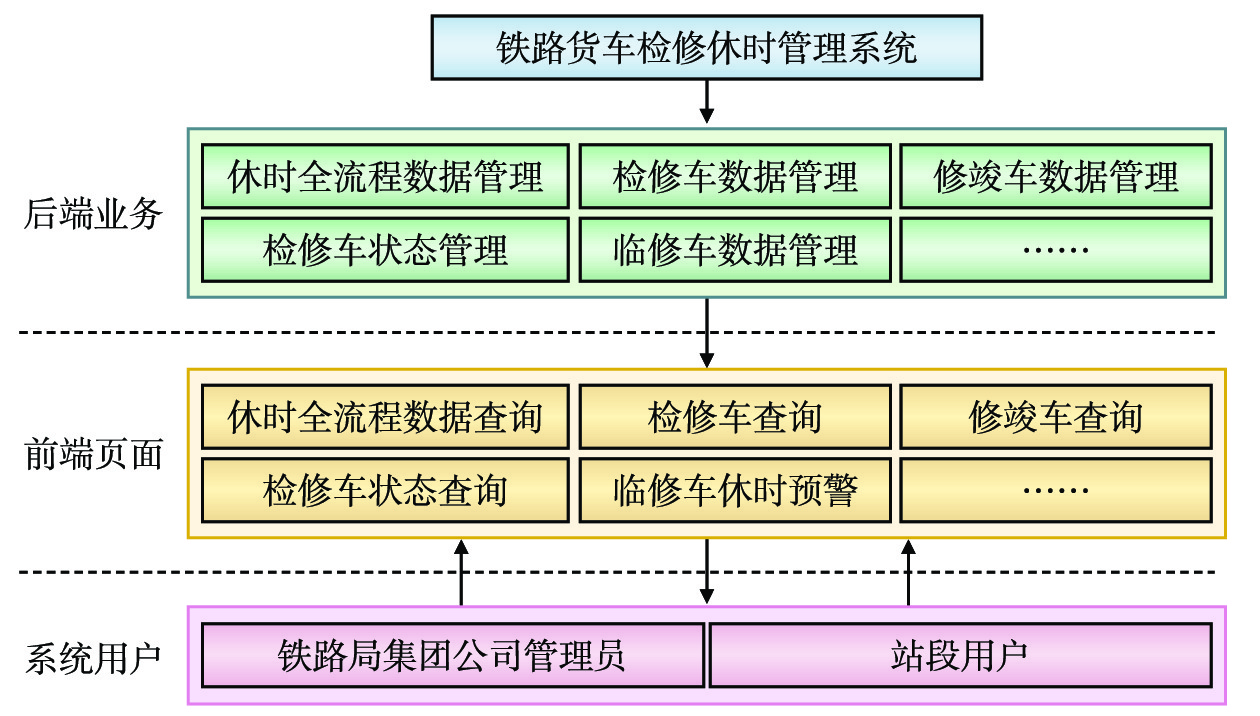

1 系统设计

1.1 系统架构

1.1.1 系统用户

系统用户主要面向铁路局集团公司管理员及站段用户等,实现不同层级对检修车休时管理的工作需要。

1.1.2 前端页面

前端页面采用HTML5、CSS3和JavaScript等技术进行开发,包括登录界面、主界面、查询界面、统计界面等。其中,查询界面和统计界面采用了交互式可视化图表展示数据,方便用户进行数据分析和决策。

1.1.3 后端业务

后端业务核心服务包括功能管理和数据处理等核心服务,采用Java语言,使用Spring框架进行开发。采用Oracle数据库,主要包括车站字典、修车单位字典、修程字典和修车铁路局集团公司字典等,同时还包括各类检修车数据表、汇总统计表。在数据库设计中,采用了分表分区的方式,将数据按照时间和地区进行划分,提高了查询效率和稳定性。

1.2 技术架构

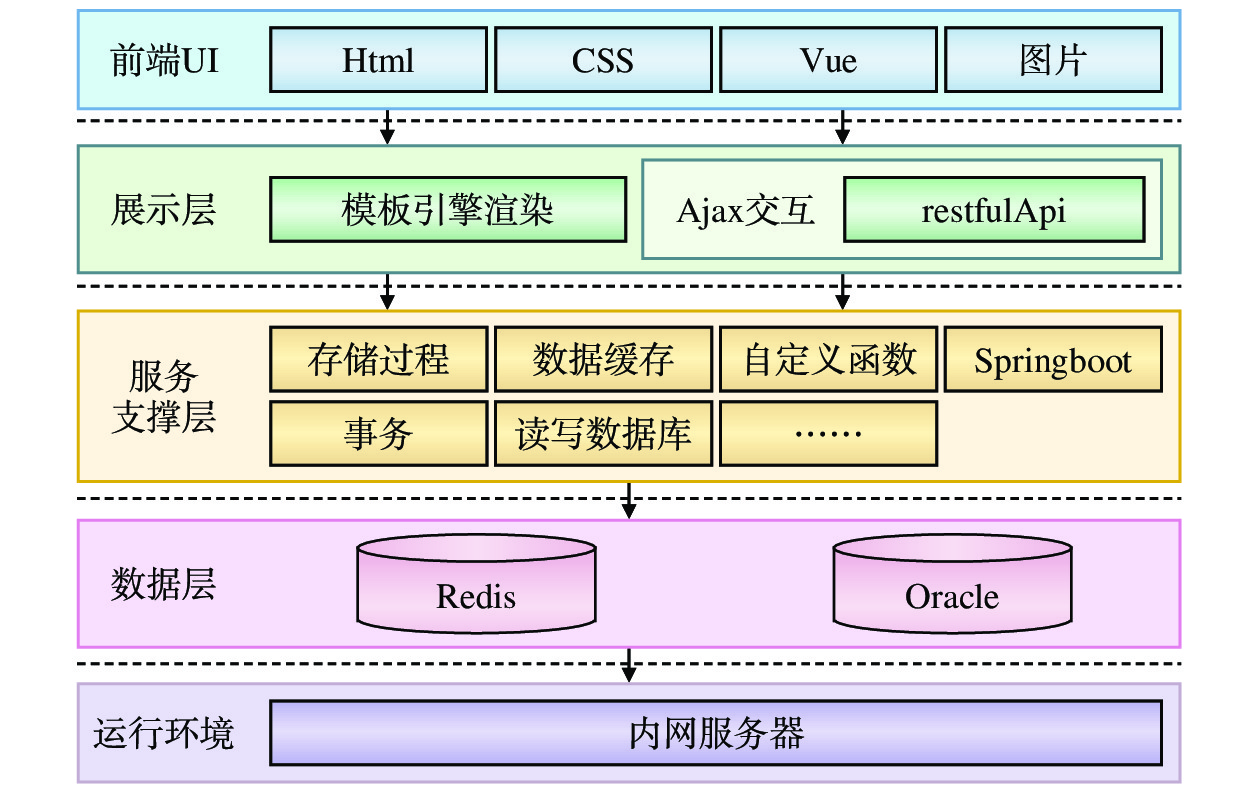

本文系统技术架构如图2所示。

本文系统技术架构遵循多层架构松耦合原则。在应用层,用户通过网站进行访问[5]。

1.2.1 前端UI和展示层

主要负责本文系统前端界面的布局、样式和展示,提供用户操作界面,授权用户可通过接入铁路局集团公司内部服务网的 PC 终端访问 Web 应用服务器,供不同层级用户使用。基于Windows标准的操作界面设计,主要包括登录界面、主界面、查询界面和统计界面等。其中,查询界面和统计界面采用了交互式可视化图表展示数据,方便用户进行数据分析和决策。

1.2.2 服务支撑层

为业务逻辑提供基础支撑,以及访问数据层的访问接口,包含实体对象、事务管理和对象关系映射等内容。

1.2.3 数据层

通过与铁路局集团公司运输信息查询平台、HMIS等系统接口,实现信息共享。使用关系型数据库存储结构化数据,使用缓存数据库存储需要高并发、经常使用的数据。

1.2.4 运行环境

包括数据库服务器、应用服务器、存储和网络设备等硬件设备,以及操作系统、数据库等支撑软件;软/硬件设备遵循可靠、可扩展、准确、及时和易用等原则进行配置[6]。

2 系统功能

2.1 检修车扣送管理

2.1.1 扣修超时预警

列检值班员查询扣修的检修车,办理车统-23扣修手续后,对检修车甩下、倒装等信息进行管控,对需要回送的及时办理回送手续。对停留时长超期的车辆自动进行黄、橙、红等3级预警。车辆段调度员对预警车辆及时督促相应列检值班员处理。

2.1.2 回送超时预警

列检值班员查询已办理车统-26回送手续的检修车挂运情况,并进行管控,及时联系车站对回送车辆办理挂运。对回送时长超期的车辆自动进行黄、橙、红等3级预警。车辆段调度员对回送检修车位置进行动态盯控,对预警车辆及时协调相应车站处理。

2.1.3 入段(站)超时预警

段(站)修调度对入段(站)修检修车进行管控,及时联系车站将检修车入段(站)。对入段(站)时长超期的车辆自动进行黄、橙、红等3级预警。车辆段(站)调度员对本段入段(站)检修车进行动态盯控,对预警车辆及时提示相应车间,并协助车间协调相应车站处理。

2.2 检修车施修管理

2.2.1 待修超时预警

段(站)修调度对入段(站)修未施修检修车进行管控,及时联系车间将未施修检修车施修。对入段(站)未施修时长超期的自动进行黄、橙、红3级预警。车辆段调度员对本段入段(站)未施修检修车进行动态盯控,对预警车辆及时督促车间施修。

2.2.2 施修超时预警

段(站)修调度对入段(站)修施修检修车进行管控,及时联系车间将施修检修车施修完毕。对入段(站)施修时长超期的车辆自动进行黄、橙、红等3级预警。车辆段调度员对本段入段(站)施修检修车进行动态盯控,对预警车辆及时督促车间完成施修。

2.2.3 出段超时预警

段(站)修调度对入段(站)修施完毕修检修车进行管控,及时联系车间将施修完毕检修车驶出车辆段(厂)车号。对入段(站)施修完毕时长超期的车辆自动进行黄、橙、红等3级预警。车辆段调度员对本段入段(站)施修完毕检修车进行动态盯控,对预警车辆及时督促车间将检修车驶出车辆段(厂)车号。

2.3 检修车状态查询

2.3.1 检修车分布

自动统计分析当前铁路局集团公司管内检修车信息,动态显示检修车在站分布情况及各时间段的检修车数量、扣修车辆段(站)、回送车辆段(站)等基本信息。各级用户根据相应的权限可查询局、段(站)、车间管内检修车具体分布情况。

2.3.2 检修车查询

自动采集铁路局集团公司管内各车站已签发的车统-23、车统-26等检修车辆基本信息(包括厂修、段修、临修等修程)。各级用户可根据相应的权限,利用车号查询检修车基本信息,包括车号、修程、车统-26、车统-23签发时间、车站签收时间、车辆故障、回送方向等基本信息。

2.3.3 修竣车查询

自动采集铁路局集团公司管内各车站已经签发车统-33并车统-36的检修车基本信息(包括厂修、段修、临修等修程)。各级用户可根据相应的权限,利用车号查询管内修竣车基本信息。

2.4 检修车数据分析

2.4.1 检修车休时分析

动态采集铁路局集团公司管内各检修车回送时间、待送时间、待修时间、修理时间、修竣后在段(线)时间的检修车修程、数量、车种、车型、用时等信息,自动形成检修车各时间段休时数据分析。

2.4.2 检修车预警分析

自动对铁路局集团公司管内检修车预警情况进行统计分析,根据检修车黄、橙、红预警情况自动按照车站、列检、站修、检修、调度等岗位形成检修车休时控制薄弱环节。各级用户可根据相应的权限,查询单位、车间、岗位检修车休时控制情况。

2.4.3 检修车统计分析

自动形成铁路局集团公司管内日、月、年检修车休时统计表。各级用户可根据相应的权限,查询相应车号、修程、时间段、站区、车间、班组等检修车休时控制情况。

3 关键技术

3.1 数据采集与处理

本文系统采用了Oracle数据库,具有高效、稳定、安全等特点[6]。基于3层架构的设计模式,将数据库层、应用程序逻辑层和用户界面层分离,实现了本文系统的高可用性和高性能。

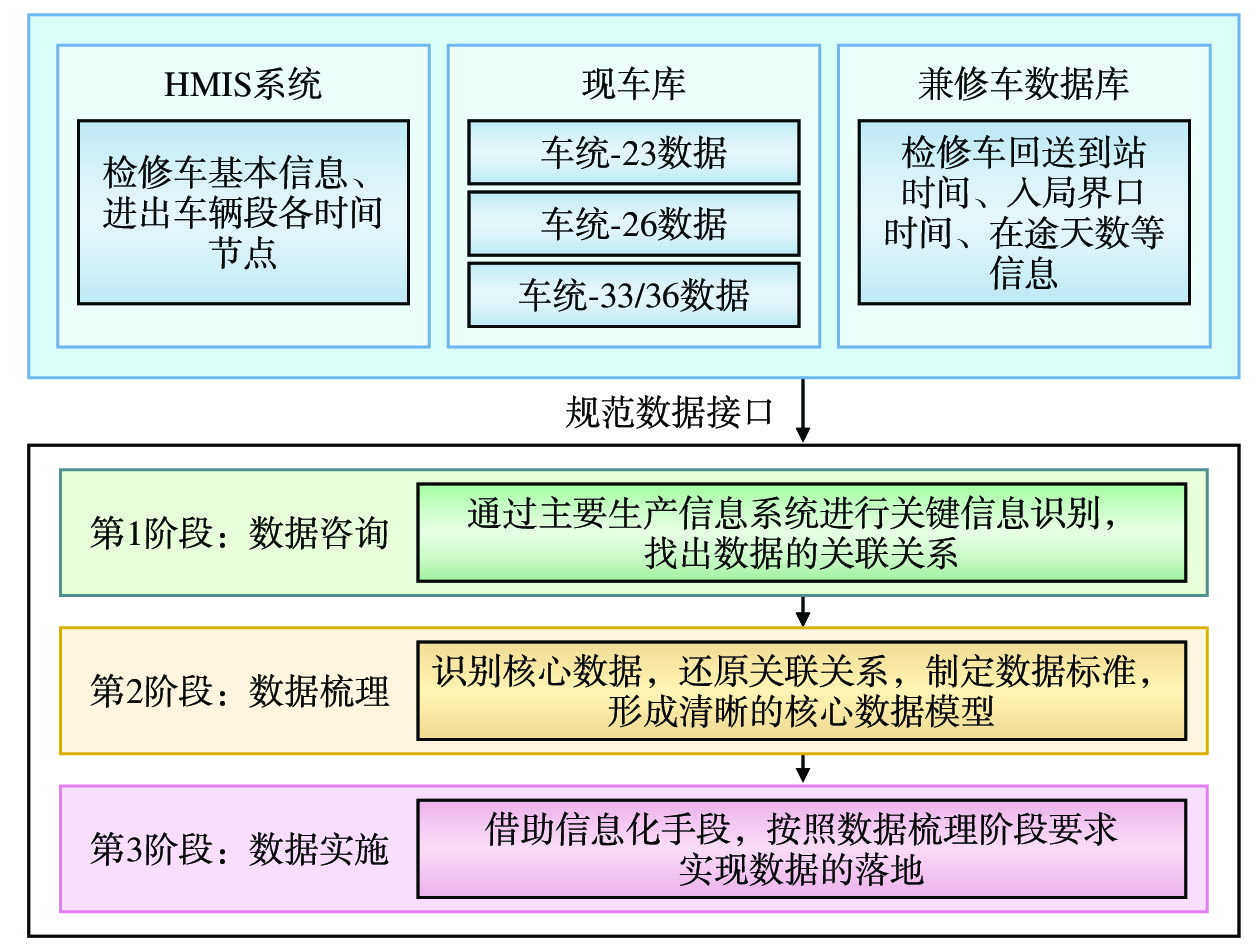

为了不影响既有HMIS、现车库、检修车数据系统的正常运行,本文系统单独设置了数据管理服务器,通过规范数据接口从既有HMIS、现车库、检修车数据系统获取数据后,保存在自身的数据库中,实现信息共享,该过程分为数据咨询、梳理、实施等3个阶段[7],如图3所示。

第1阶段为数据咨询阶段,通过既有的HMIS、现车库、检修车数据系统等主要生产系统,识别所需要的关键信息,找出数据之间的关联关系。

第2阶段为数据梳理阶段,通过识别核心数据,还原核心数据资源关联关系,并依据制定的数据标准,通过数据集、数据元、代码集和术语等专业化标准描述手段,形成描述的清晰核心数据模型。

第3阶段为数据实施阶段,主要借助信息化手段,按照数据梳理阶段的要求进行实施,实现预期数据的落地。

3.2 算法设计

本文系统使用了多种算法,主要包括休时计算算法、车辆检修状态算法、临修车休时预警算法等,实现了对铁路货车检修车从填发票据到修竣完成的网络信息化动态管理[8]。本文以回送检修车为例介绍休时计算算法。

休时计算算法是根据从现车货运票据电子化系统内采集的签收的车统-26、车统-23、车统-33并车统-36的扣修车信息,在铁路局集团公司端,汇总形成某一时间段内的扣修、回送、修竣车辆信息,通过车辆段(厂)车号自动识别管理系统采集数据,判断进出车辆段时间,实现基础数据的采集。

3.2.1 休时开始时间

车统-26签发的时间作为休时开始时间,即运用作业场出具车统-26判定车辆为检修车的时间,该时间点写入休时全流程数据表QFSJ26字段中。

3.2.2 待回送休时

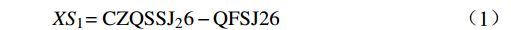

车站签收车统-26的时间写入休时全流程数据表“CZQSSJ_26”字段中;待回送休时为车统-26签发时间至车站签收车统-26时间的时长为XS1,待回送休时为

XS1=CZQSSJ26−QFSJ26 (1) 3.2.3 回送休时

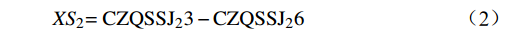

车统-23车站签收时间写入休时全流程数据表“CZQSSJ_23”字段中,则回送休时为车站签收车统-26时间至车站签收车统-23时间的时长为XS2,回送休时为

XS2=CZQSSJ23−CZQSSJ26 (2) 3.2.4 待送休时

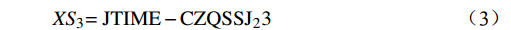

AEI进段时间写入休时全流程数据表“JTIME”字段中,则待送休时为车统-23车站签收时间至AEI进段的时长为XS3,待送休时为

XS3=JTIME−CZQSSJ23 (3) 3.2.5 待修休时

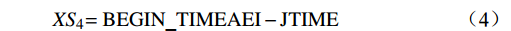

入段(线)开修时间写入休时全流程数据表“BEGIN_TIMEAEI”字段中,则待修休时为AEI进段时间至入段(线)开修的时长为XS4,待修休时为

XS4=BEGIN_TIMEAEI−JTIME (4) 3.2.6 修理休时

将车站签收车统-33并车统-36时间作为修竣时间写入休时全流程数据表“END_TIME”字段中,则修理休时为入段(线)开修时间至修竣时间的时长为XS5,修理休时为

XS5=END_TIME−BEGIN_TIMEAEI (5) 3.2.7 修竣后在段(线)休时

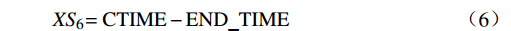

AEI出段时间写入休时全流程数据表“CTIME”字段中,则俢竣休时为车站签收车统-33并车统-36时间至AEI出段时间的时长为XS6,俢竣休时为

XS6=CTIME−END_TIME (6) 3.2.8 检修车休时

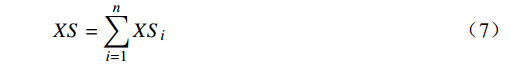

综合上述各时间段时间的匹配结果,累计休时的时长,检修休时为

XS=n∑i=1XSi (7) 其中,XS为休时总时长;XSi为检修车各时间段的休时时长;i为各休时时间段顺序号。

4 系统应用

本文系统自2022年10月在中国铁路济南局集团有限公司(简称:济南局)上线以来,已覆盖2个车辆段、16个列检作业场及6个站修作业场,日均处理检修车数据达

1100 余辆,成效显著。(1)压缩检修休时:济南局平均检修休时从12.5 h降至9.8 h,降幅达21.6%,提升了货车周转率。

(2)管理规范化:实现检修流程闭环管理及检修车动态管控。车统-23、车统-33等票据电子化率达100%,杜绝了人为漏签、错签问题;通过整合HMIS、运输信息查询平台及AEI的数据,实现了检修车全生命周期追踪。

(3)节约人工成本:通过批量查询与自动化计算,单辆检修车信息处理时间由15 min缩短至3 min,年节省人工成本约120万元。

(4)降低运营维护成本:通过Oracle数据库实现了数据集中存储与实时更新,结合Web服务技术保障了数据交互的高效性。用户通过浏览器即可访问系统,无须安装客户端。

5 结束语

本文主要介绍了铁路货车检修休时管理系统的研发与应用。实现了对铁路货车检修车从填发车统-23或车统-26到修竣出车辆段(厂)车号自动识别管理系统的全过程自动化管理。该系统能够动态掌握检修车休时及所处位置,有利于压缩检修车休时,避免因休时超时导致的检修车不能及时施修问题,有效提高铁路货车运用周转效率;实现检修车数据的统一、规范管理,提高铁路货车检修休时管理的规范化水平,保证铁路货车检修休时管理工作的集中性、时效性,全面提高铁路货车检修休时管理的工作效率和管理效益,为货运上量、增收节支提供有力保障。

下一步,考虑客车目前休时控制情况,调研集团公司管内客车扣、送、修全过程,参照本文系统的技术路线,开发面向客车休时管控的应用功能,将本文系统发展成为涵盖铁路货车、客车休时控制的综合性应用系统。

-

[1] 张伯驹,周亮瑾. 数字化转型驱动下的铁路信息系统运维研究[J]. 铁路计算机应用,2021,30(12):1-4. DOI: 10.3969/j.issn.1005-8451.2021.12.01 [2] 朱 涛,张伯驹,靳 磊. 下一代铁路信息系统发展方向思考[J]. 铁路计算机应用,2023,32(1):9-14. DOI: 10.3969/j.issn.1005-8451.2023.01.01 [3] 樊子锐,冯晶晶,丁 扑. 云计算在铁路信息化中的应用研究[J]. 铁道通信信号,2011,47(10):53-55. DOI: 10.3969/j.issn.1000-7458.2011.10.025 [4] 张 华,李其昌. 虚拟化平台在铁路系统研发中的规划与实现[J]. 铁道通信信号,2019,55(4):41-44,48. [5] 陈 根. 以配置管理为中心的运维工具体系建设研究[J]. 中国金融电脑,2021(4):75-78. DOI: 10.3969/j.issn.1001-0734.2021.04.018 [6] 陈茂源. 基于CMDB的IT固定资产管理系统研究与实现[J]. 中国石油企业,2022(7):94-97. DOI: 10.3969/j.issn.1672-4267.2022.07.035 [7] 徐雪艳. 数据中心运维管理系统CMDB库设计[J]. 中国新技术新产品,2019(11):25-26. DOI: 10.3969/j.issn.1673-9957.2019.11.015 [8] 黄思炜,刘 宇,赵 天,等. 铁路信息系统运维管理体系的研究[J]. 电子技术与软件工程,2021(10):241-244. [9] 刘 宇,王晓莉,高明星,等. 铁路信息系统自动化运维平台方案研究[J]. 铁路计算机应用,2019,28(1):34-37. DOI: 10.3969/j.issn.1005-8451.2019.01.007 [10] 黄 浩. 基于配置管理和Agent代理的自动化运维服务研究[J]. 科技资讯,2022,20(19):19-23,134. [11] 李 鹏,赵卓峰,李 寒. 事件驱动的微服务调用链路数据动态采集方法[J]. 计算机应用,2022,42(11):3493-3499. [12] 张爱华,白金峰. 基于OpenTelemetry+Jaeger的分布式系统调用链路监控方案[J]. 软件工程,2023,26(9):48-51. [13] 徐飞宇. 基于调用链追踪的无服务器应用异常检测方法[J]. 信息技术与信息化,2022(5):20-24. DOI: 10.3969/j.issn.1672-9528.2022.05.004

下载:

下载: